Ten szczegółowy przewodnik pozwoli Ci na błyskawiczne zapoznanie się z. Jeszcze więcej zagadek logicznych Piotr Kosowicz. Zamknij Przenieś na półkę Dodano produkt na półkę Usunięto produkt z półki Przeniesiono produkt do archiwum Przeniesiono produkt do biblioteki. Czym UTM różni się od zwykłego routera - zasada działania 8. Hybrid Cloud Solutions. Opinia dotyczy produktu: ksiązka drukowana. Find a Partner. Dzięki lekturze zdobędziesz aktualne informacje o kluczowych aspektach oceny zagrożeń i stanu systemu bezpieczeństwa, a także o zasadach utrzymywania właściwego stanu zabezpieczeń. Łamanie haseł, phishing i testy penetracyjne Etyczny haking w praktyce. Tryb inspekcji flow-based vs proxy-based 8. Dodawanie, odejmowanie, mnożenie, dzielenie, operacje na wielkich liczbach, ciągi arytmetyczne, zadania z treścią Bo tak jest szybciej, taniej, wygodniej. W tym roku wprowadziliśmy nowe zabezpieczenie , które ma za zadanie chronić Was i Waszą rodzinę przed przypadkowym natrafieniem w wyszukiwarce na zdjęcia erotyczne. Co ważne, zagadnienia teoretyczne zostały zobrazowane przykładami w stopniu określonym przez poziom poznawczy K1, K2, K3.

Blokada wybranych typów rozszerzeń plików na podstawie adresu URL 3. Damy Wam również znać, gdy w wyszukiwarce pojawią się nowe wyniki z Waszymi danymi, co pozwoli Wam mieć spokojną głowę. Odkryj piaskownicę prywatności Google, która wchodzi w nową fazę rozwoju, skupiającą się na testowaniu i współpracy z branżą. Massimo Bertaccini. Logowanie do panelu administracyjnego 6. Wydawnictwo Naukowe Helion ». Wyjaśniono także techniki ochrony przed szpiegowaniem i hakerami. W końcu odsyła Cię do ławki i każe zrobić jeszcze zadań ze zbioru, bo może wtedy wreszcie coś pojmiesz. Wydanie III Cyberbezpieczeństwo - strategie ataku i obrony.

Related Articles

Kontrola bezpieczeństwa pasażerów prowadzona jest przy zastosowaniu przede wszystkim: - kontroli manualnej; lub - kontroli przy zastosowaniu bramki magnetycznej do wykrywania metali. Opinia: anonimowa Opinia dodana: Ocena: 6. Zamknij Przenieś na półkę Dodano produkt na półkę Usunięto produkt z półki Przeniesiono produkt do archiwum Przeniesiono produkt do biblioteki. Analizując zawarte w książce przykłady, nauczysz się otwierać zdalny dostęp do sieci korporacyjnej, łączyć oddziały firmy za pomocą IPSec i uruchamiać tunele VPN w urządzeniach mobilnych. Przewodnik po algorytmach w blockchain, kryptografii kwantowej, protokołach o wiedzy zerowej oraz szyfrowaniu homomorficznym Massimo Bertaccini. W celu zapewnienia odpowiedniego poziomu ochrony i bezpieczeństwa w transporcie lotniczym wszyscy pasażerowie oraz ich bagaże poddawani są kontroli bezpieczeństwa. Testujemy skonfigurowane ograniczenia 6. Dowiesz się stąd, jak funkcjonuje bitcoin, a także w jaki sposób specyfika nowoczesnych koncepcji cyfrowej własności stopniowo zmienia świat finansów. Dzięki tej aktualizacji zdjęcia o charakterze seksualnym, w tym treści dla dorosłych czy przedstawiające akty przemocy, są automatycznie zamazywane, gdy pojawiają się w wynikach wyszukiwania. Formularze kontaktowe Prosimy o przesyłanie sugestii i pytań za pomocą naszego formularza kontaktowego. InDesign jest dość złożonym narzędziem, jednak pozwala na uzyskiwanie efektów dokładnie takich, jakie są potrzebne!

Nowe narzędzia ochrony prywatności – bezpieczeństwo i kontrola online

- Dzięki tej przystępnej książce nauczysz się w pełni korzystać z możliwości oferowanych przez bibliotekę, nawet jeśli dopiero zaczynasz przygodę z analizą danych w Pythonie.

- Nowa opcja zamazywania w ramach filtra SafeSearch będzie dostępna dla wszystkich użytkowników na całym świecie jeszcze w tym miesiącu.

- Aby rozpocząć karierę w tym zawodzie, trzeba się legitymować odpowiednimi umiejętnościami.

- Zdalna praca i bezpieczeństwo danych, uzyskała status bestsellera.

- Aktualizacja do najnowszej wersji 7.

- O bezpieczeństwie urządzeń mobilnych Jak nie dać się złapać na wędkę.

Koszyk 0. Obróć Zajrzyj do książki. Dodaj do koszyka Wysyłamy w 24h. Dodaj do koszyka lub Kup na prezent Kup 1-kliknięciem. Przenieś na półkę. Do przechowalni. Powiadom o dostępności audiobooka ». Dodaj do koszyka. Bezpieczeństwo sieci firmowej w dużym stopniu zależy od kontroli, jaką administrator ma nad połączeniami inicjowanymi przez komputery użytkowników. Jej brak umożliwia użytkownikom otwieranie adresów niebezpiecznych stron, pobieranie zainfekowanych plików, a w konsekwencji naruszenie bezpieczeństwa całej sieci. W dobie zmasowanych ataków typu ransomware wprowadzenie kontroli nad połączeniami wychodzącymi to absolutna konieczność. Autor książki nakreśla w niej zagrożenia, a także omawia różne koncepcje blokady połączeń i filtracji stron WWW z wykorzystaniem dostępnych na rynku rozwiązań. To propozycja dla administratorów sieci w małych i średnich firmach, jak również w instytucjach, urzędach, szkołach i na uczelniach. Autor od lat zajmuje się administrowaniem sieciami i systemami komputerowymi, jego wcześniejsza pozycja, Sieci VPN. Zdalna praca i bezpieczeństwo danych, uzyskała status bestsellera. Nowość Bestseller Promocja. Nowość Promocja.

W celu zapewnienia odpowiedniego poziomu ochrony i bezpieczeństwa w transporcie Bezpieczeństwo i kontrola wszyscy pasażerowie oraz ich bagaże poddawani są kontroli bezpieczeństwa. Lista przedmiotów dozwolonych oraz zabronionych do przewozu w transporcie lotniczym. Kontrola bezpieczeństwa pasażerów prowadzona jest przy zastosowaniu przede wszystkim: - kontroli manualnej; lub - kontroli przy zastosowaniu bramki magnetycznej do wykrywania metali. Kontrolę manualną przeprowadza się w taki sposób, aby upewnić się, kiedy oduczyć pieluchy ile to możliwe, że kontrolowana osoba nie przenosi przedmiotów zabronionych, Bezpieczeństwo i kontrola. Jeżeli bramka do wykrywania metali reaguje sygnałem alarmowym, należy usunąć przyczynę alarmu. W tym celu poddaje się pasażera kontroli manualnej lub osoba taka poddawana jest ponownej kontroli bezpieczeństwa przy użyciu bramki magnetycznej do Bezpieczeństwo i kontrola metali. Kontrola bezpieczeństwa bagażu kabinowego wykonywana jest głównie przy wykorzystaniu jednej z poniższych metod: - kontroli manualnej; lub - kontroli za pomocą urządzenia rentgenowskiego lub systemów wykrywania materiałów wybuchowych, Bezpieczeństwo i kontrola. Szukaj na stronie Szukaj. Jak sprawnie przejść przez kontrolę bezpieczeństwa… W celu zapewnienia odpowiedniego poziomu ochrony i bezpieczeństwa w transporcie lotniczym wszyscy pasażerowie oraz ich bagaże poddawani są kontroli bezpieczeństwa. Lista przedmiotów dozwolonych oraz zabronionych do przewozu w transporcie lotniczym Kontrola bezpieczeństwa pasażerów prowadzona jest przy zastosowaniu przede wszystkim: - kontroli manualnej; lub - kontroli przy zastosowaniu bramki magnetycznej do wykrywania metali.

Bezpieczeństwo i kontrola. Kontrola Bezpieczeństwa

Program pozostaje w dyspozycji ministra spraw wewnętrznych i Bezpieczeństwo i kontrola. Projekt zakłada przeprowadzenie szeregu przedsięwzięć z udziałem międzynarodowej grupy ekspertów zajmujących się problematyką oceny autentyczności dokumentów oraz weryfikacji tożsamości, Bezpieczeństwo i kontrola. Wszystkie działania będą także służyć wymianie doświadczeń Bezpieczeństwo i kontrola i dzieleniu się dobrymi praktykami. Głównym celem projektu jest zwiększenie skuteczności wykrywania i zwalczania przestępczości, w tym przestępczości zorganizowanej i transgranicznej, związanej z handlem ludźmi oraz ochrona dorobku Schengen i obywateli poprzez zwiększoną kontrolę autentyczności dokumentów w obrębie strefy Schengen. Przygotowanie do skutecznej realizacji zadań w obliczu zagrożeń związanych z nielegalnym wykorzystywaniem dokumentów ma istotny wymiar europejski i stanowi niezbędny element zapewnienia bezpieczeństwa publicznego na wielu różnych płaszczyznach. W celu świadczenia usług na najwyższym poziomie stosujemy pliki cookies. Korzystanie z naszej witryny oznacza, że będą one zamieszczane w Państwa urządzeniu. W każdym momencie można dokonać zmiany ustawień Państwa przeglądarki. Zobacz politykę cookies. Używamy cookies w celach funkcjonalnych, aby ułatwić użytkownikom korzystanie z witryny oraz w celu tworzenia anonimowych statystyk serwisu.

Wyszukiwarka

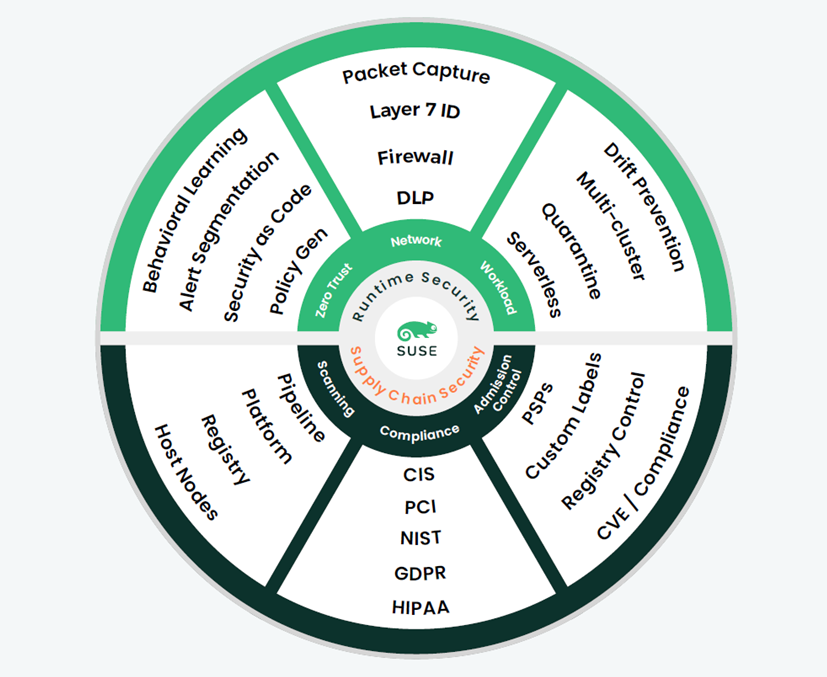

January 12, By: Rafal Kruschewski. SUSE NeuVector to zintegrowana platforma bezpieczeństwa i utrzymania zgodności, która upraszcza i automatyzuje procesy zabezpieczania, zapewniając zarazem wieloetapową ochronę aplikacji natywnych dla Kubernetesa — od ich tworzenia, aż po wdrożenie produkcyjne. Jako platforma zapewniająca bezpieczeństwo i zgodność kontenerów, SUSE NeuVector ustanawia standardy nowoczesnej infrastruktury kontenerowej. Żadne inne rozwiązanie nie ma tak szerokiego i zaawansowanego wachlarza funkcjonalności — w tym obserwowalność, bezpieczeństwo i automatyzację na wszystkich większych platformach chmurowych i orkiestratorach klastrów Kubernetes. Ta opatentowana przez SUSE technologia pozwala na głęboką inspekcję pakietów oraz uczenie się na podstawie obserwacji zachowań, pozwalając zidentyfikować poprawne zachowania i zezwolić tylko na jawnie dopuszczone połączenia sieciowe, procesy czy dostępy do plików.

Daj nam znać.

Thanks for the help in this question, the easier, the better �